Palo Alto Networks:台灣成為PKPLUG網路間諜軟體攻擊目標之一

Palo Alto Networks威脅情報小組追蹤了三年東南亞的一系列網路間諜攻擊活動,有了重大發現,並將使用公開和自訂惡意軟體組合的網路間諜攻擊團體取名為「PKPLUG」。該名稱源自在壓縮檔中 (ZIP)散播PlugX惡意軟體作為DLL側面加載檔案一部分的行為,因該壓縮檔文件格式的標頭中包含ASCII magic-bytes PK字眼,因此稱為PKPLUG。Palo Alto Networks威脅情報小組目前尚未確定該團體為一個小組或是由多個使用相同工具並有相同目標的團體所組成。

在追蹤這些網路間諜時,Palo Alto Networks發現PKPLUG除了使用PlugX以外,還有大多數自訂惡意軟體,其他酬載(Payload)包括Android應用程式HenBox和Windows後門程式Farseer等。攻擊者也使用了9002木馬病毒,該木馬病毒被認為是由一部分小組之間所共享,其他可公開取得與PKPLUG活動有關的惡意軟體還包括Poison Ivy和Zupdax。

在調查與研究過程中,Palo Alto Networks發現可將這些攻擊和六年前的一些攻擊記錄連結,並將這些發現統稱為PKPLUG,繼續對其進行追蹤。

雖然PKPLUG的最終目標尚未清晰,但推斷在受害系統(包括行動裝置)上安裝後門木馬程式以監看受害者行為並收集資訊是主要目標。

Palo Alto Networks威脅情報小組認為,受害者主要分佈在東南亞地區及周圍地區,特別是緬甸、台灣、越南和印尼,並可能還會出現在亞洲其他地區,例如西藏、新疆和蒙古。根據攻擊目標及某些惡意軟體的內容等判斷,該行為與中國大陸的敵對攻擊活動有關, Palo Alto Networks相信PKPLUG的起源與此相似。

攻擊目標

根據Palo Alto Networks對PKPLUG活動的了解及與產業合作夥伴的經驗分析,研判受害者主要分佈在東南亞及周圍區域。具體而言,目標國家/地區包括緬甸和台灣(可信度較高),以及越南和印尼(可信度較低),亞洲的其他目標地區包括蒙古、西藏和新疆。本文及相關的《攻擊者手冊》(Adversary Playbook)提供了更多詳細資料,包括:惡意軟體散播方法、社會工程主題的誘餌應用程式以及命令與控制(Command & Control;C2)基礎結構主題。

印尼、緬甸和越南是東協成員,為地區的政府間合作做出貢獻。蒙古、外蒙古與中國大陸有著長期而複雜的關係。西藏和新疆是中國大陸的自治區(AR),雖具有自治權但決策最終仍須回應中華人民共和國(PRC)的需求,另外西藏和新疆是中國大陸五個自治區中僅由少數民族佔多數的兩個。

上述七個國家或地區中的大多數(非全部)都以某種方式參與了北京的「一帶一路」倡議(Belt and Road Initiative;BRI),該倡議旨在將東南亞至東歐、非洲的71個國家連接。穿越新疆的道路對於一帶一路的成功尤為重要,但人們時常耳聞中國大陸當局與維吾爾族之間的衝突。 新聞中充斥著一帶一路成功與失敗的評論,常見支持、反對一帶一路甚至退出該計畫的國家。

該地區的緊張局勢進一步可歸因於周邊國家對南海的所有權主張,包括漁撈配額和尚未被證明的油氣存量。至少文中提到的三個攻擊目標(馬來西亞,台灣和越南)對這些水域的部分區域主張擁有所有權,其中一些國家將該區域大部分用於貿易。外國軍隊也在此進行巡航,試圖使該水域保持開放。

台灣並非一個自治區,似乎也沒有積極參與一帶一路,但它和中國大陸有著很深的淵源,最近台灣與美國進行的22億美元軍售可能產生劇烈影響。

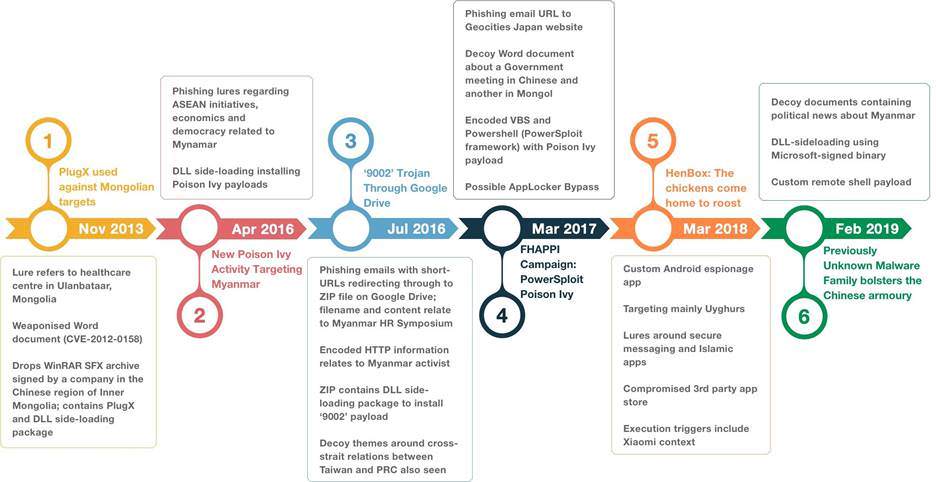

PKPLUG相關出版時間軸

在繼續論述之前,必須重點介紹其他與PKPLUG相關的研究。本節摘錄了過往與PKPLUG有關的網絡攻擊,下圖說明相關刊物的出版時間順序,並重點標示每一出版物的關鍵發現。

從時間軸可以看到,PKPLUG活躍時間達六年或更長,其目標與散播、入侵方法相當多元。

圖1 與PKPLUG有關的出版物和主要發現時間表

請注意:圖1中水平時間軸上顯示的日期與發布日期有關,而非與活動日期有關,儘管有些日期彼此接近,例如HenBox於2018年被發現,但其活動時間範圍從2015年至本週。 PlugX和Poison Ivy仍在進行流竄中,不同團體使用它們的情況眾所周知,無論它們是否與PKPLUG相關。

#1:2013年11月,Blue Coat Labs發布了一份報告,描述使用PlugX惡意軟體攻擊蒙古的案例。與過去十年或更長時間使用PlugX進行的許多攻擊事件一樣,Blue Coat注意到DLL側面加載技術能透過合法和驗證程序啟動惡意酬載。他們的報告還指出該組織利用Microsoft Office的軟體漏洞。在這種情況下,將被感染的Word檔案保存成單一文件的網頁格式(通常有mht的副檔名),以利用CVE-2012-0158散播、執行並驗證包含側面加載與PlugX酬載的WinRAR SFX文件包。從Palo Alto Networks已分析的所有PKPLUG相關的惡意軟體來看,使用這種漏洞的運作模式似乎比利用網絡工程運行惡意軟體的魚叉式釣魚技術(Spear-phishing technique)來的少。

#2:Arbor Networks在2016年4月發布的一份報告中,詳細介紹了最近十二個月以來使用Poison Ivy惡意軟體針對緬甸和亞洲其他國家/地區發動的網絡攻擊。他們注意到網絡釣魚電子郵件利用東協成員資格,以經濟和民主有關的主題將文件作為傳遞Poison Ivy的酬載。儘管Arbor並未指出確切受害者,但他們根據電子郵件和相關惡意軟體的內容推斷出可疑目標,另外也提到了以DLL側面加載作為安裝惡意軟體的方法。

#3:Palo Alto Networks發表的研究報告指出通過Google雲端硬碟傳送9002木馬病毒的攻擊事件。源於包含縮網址URL的魚叉式網絡釣魚電子郵件,該URL會多次重新定位,然後導向在Google雲端硬碟下載的壓縮檔(ZIP)。使用HTTP的重新定位也包含關於接收郵件並點擊連結受害者的信息。此案例中,該信息與緬甸一位知名的政治家和人權活動有關。存檔的文件名也與該國的計劃相關,誘餌檔案的內容也是如此。該壓縮文件中有一個DLL側面加載檔案,該檔案濫用RealNetworks.Inc.的驗證,可於Real Player執行,並加載9002酬載。

#4:2017年3月,研究人員發布一份日文報告(後翻譯為英文),描述了總部位於香港的網路資安公司VKRL所發生的攻擊,該攻擊使用帶有GeoCities Japan URL的魚叉式網絡釣魚電子郵件進行惡意軟體散播。該網站的內容包含已編碼的VBScript,會執行PowerShell命令從同一個GeoCities網站下載Microsoft Word檔案,以及另一個與PowerSploit非常相似、編碼後的PowerShell,也就是滲透測試者能於GitHub上取得的PowerShell後滲透框架,可解碼和啟動Poison Ivy酬載。

另一個GeoCities帳戶被發現於類似的軟體包中,其中一個誘餌文件的內容針對蒙古。假定受害者點擊了使用AppLocker Bypass技術結構的魚叉式釣魚電子郵件中的URL,根據這一技術,受信任的 Windows 便可執行惡意酬載。

#5:在2018年初,Palo Alto Networks發現了一個新的Android惡意軟體系列,將其命名為「HenBox」,並追蹤了400多個相關樣本,這些樣本可追溯到2015年底,一直持續至今。 HenBox經常偽裝成合法的Android應用程式,目標似乎主要針對維吾爾族。維吾爾族是以穆斯林突厥人為主的少數民族,主要生活在中國大陸西北地區的新疆維吾爾自治區,此外Henbox還針對中國大陸手機製造商「小米」生產的設備。

智慧型手機是該地區主要的網路使用形式,因此也成為此類惡意軟體的理想目標。一但被安裝後,HenBox會從設備上的多種來源竊取資訊,包括收集帶有「 +86」開頭(中國大陸的國家代碼)號碼的電話,以及行動裝置的麥克風和照相鏡頭。

在調查過程中,數據顯示舊版HenBox是從uyghurapps.net網站下載,該網站似乎是根據域名、網站語言和應用程式內容,針對維吾爾族提供服務的第三方Android應用軟體商店。 HenBox會偽裝成另一個應用程式DroidVPN,該應用程式同時也嵌入在HenBox中並用於安裝後感染其系統。

#6:根據進一步的調查並以HenBox的基礎架構進行研究,Palo Alto Networks發現了一個以前未知的Windows後門木馬病毒,稱為Farseer。 Farseer使用DLL側面加載技術來安裝酬載,以利於從Visual Studio取得驗證的Microsoft來執行文件。使用VBScript組件通過註冊,並持久性掛鉤在用戶登錄過程中來啟動Microsoft文件和Farseer酬載。在早期的Farseer變形中,我們看到被使用的誘餌檔案,其中包括一個與緬甸有關新聞報導的PDF。基於我們企業合作夥伴提供的遙測技術,蒙古似乎也成為目標。

更多這些出版物相關的信息,以及所使用的入侵指標(IoC)和戰術、技術與程序(TTP)都可在PKPLUG攻擊者手冊中找到。

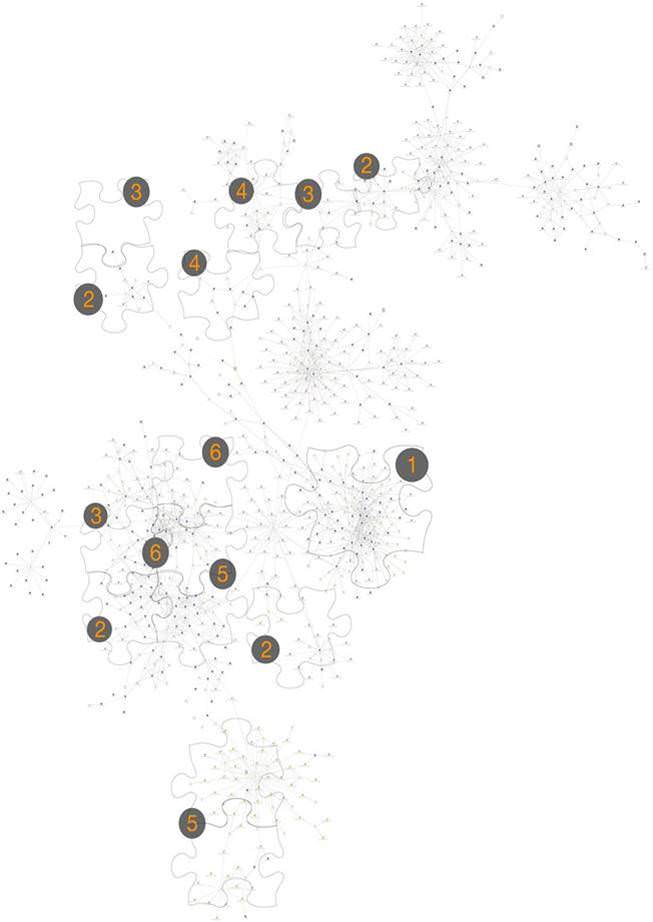

相關惡意軟體

下面的Maltego圖像顯示了大多數已知的基礎結構及與PKPLUG相關的惡意軟體,隨著我們發現更多與該攻擊者有關的信息,該圖表還在繼續向外延伸,圖形上的索引可作為上述出版工作年表的參考。

圖2 PKPLUG Maltego圖顯示已發表的研究

其中被記錄的不同活動與所使用具重疊關係的惡意軟體,不僅存在於基礎架構(區域名和IP地址被重複使用,有時甚至在多種情況下被利用),而且存有惡意特徵(程序運行時的行為或靜態代碼特徵,這類關係可以找到或加強)。

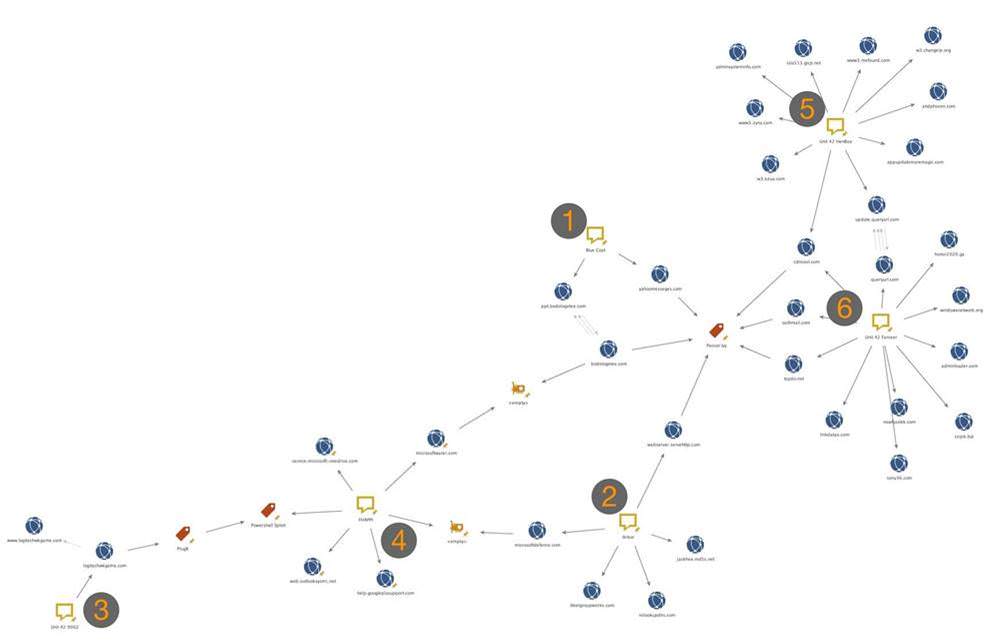

下圖3也是依上圖2展示了六個核心出版物繪製的簡化圖示,但具有精簡的基礎結構以突出一些重疊的核心。

圖3 簡化的Maltego顯示更高層次的連結關係

Blue Coat Labs出版物(#1)內與C2基礎結構相關文章提及「針對蒙古使用的PlugX」之中包括ppt.bodologetee.com,透過與其上一級網域bodologetee.com共享IPv4與Microsoftwarer.com建立了連結。根據出版物(#4)指出microsoftwarer.com是在進行FHAPPI威脅搜尋之後被發現的。

出版物(#4)記錄使用PowerShell和PowerSploit散播Poison Ivy的案例,但類似的程式碼在PlugX惡意軟體中也被發現,其中一些與Logitechwkgame.com進行了C2通訊。 Palo Alto Networks在出版物(#3)中記錄了網域logitechwkgame.com作為與9002木馬病毒進行C2通訊的管道。 FHAPPI還使用另一種C2基礎結構的惡意軟體,通過共享IPv4網址與microsoftdefence.com進行連接,該惡意軟體在Arbor Networks出版物(#2)中也有記載,並且也用於C2通訊。與Arbor Networks記錄有關的其他Poison Ivy案例也使用網域webserver.servehttp.com進行C2通訊。

以上所述案例還與其他Poison Ivy案例在運行特性上有重疊,已被分析、確認並記載於Blue Coat Labs出版物(#1)和Palo Alto Networks對Farseer惡意軟體的出版物(#6),網域包括yahoomesseges.com、outhmail.com、tcpdo.net、queryurl.com和cdncool.com等。 yahoomesseges.com和mongolianews @yahoo.com的註冊人,同樣也註冊了稍早提到的ppt.bodologetee.com。

如Palo Alto Networks的出版物(#5)中所述,某些HenBox惡意軟體也使用cdncool.com的網域進行C2通訊,因此cdncool.com不僅連接到HenBox和Farseer,根據Blue Coat Labs和Arbor Networks的記錄也會連接到Poison Ivy惡意軟體。 HenBox也和第三級網域update.queryurl.com連結到被Farseer用於通信的queryurl.com。

其他重疊部分也存在(如上圖2所示),主要是在基礎結構中,但很難在文中描述,因此需要使用Maltego簡化圖(如圖3),以突顯一些重疊的核心。

PKPLUG的攻擊者手冊

您可以使用者手冊查看Palo Alto Networks前面所論述和發布的攻擊者手冊。簡單回顧,攻擊者手冊在STIX 2.0中提供了威脅情報資料包,其中包含針對特定攻擊者進行已知所有攻擊的入侵指標。此外,這些資料包還包括使用Mitre ATT&CK架構所描述有關攻擊活動和攻擊者行為的結構化資訊。

可以點擊這裡查看PKPLUG的攻擊者手冊, STIX 2.0內容可以從此處下載。該手冊包含多項內容(也就是活動、攻擊生命週期的案例),這些手冊在大多數情況下對應於本文前述已發表的研究,其中包括Blue Coat Labs、Arbor Networks、Palo Alto Networks在9002 Trojan上的出版物以及FHAPPI活動中的特定細節。 HenBox有兩個活動模式一個是從第三方應用程式商店傳播惡意軟體的已知攻擊,另一個則包含HenBox所有其他數據。針對既有Farseer的單一類似活動也包含所有相關數據。

結論

如果不全面觀察單一或多個威脅團體的每一個攻擊活動,就幾乎不可能了解威脅團體清晰的樣貌。有鑑於此,對一組相關數據(例如網路基礎結構、惡意軟體行為、行為者TTP散播與滲透)使用一個名稱或綽號有助於我們更好了解正在調查的內容。透過有條理的分享這些資訊(如本文的PKPLUG),並經過有結構的方式編寫的攻擊者手冊,能使其他人貢獻自己所知並豐富上述資料,直到對威脅團體的了解變得清晰為止。

根據我們的了解、從其他出版物中獲得的信息、及通過商業夥伴分享,我們得知PKPLUG是由一個或多個威脅小組組成,在過去六年中它們至少使用了幾種惡意軟體,包括一些知名(Poison Ivy、PlugX、Zupdax),和較不太知名(9002木馬程式、HenBox、Farseer)。Palo Alto Networks已經追蹤該攻擊者三年多,根據公開資料我們自信地認為它源於中國大陸的攻擊者。 PKPLUG出於上述多種可能的原因,針對東南亞地區及周邊地區的各個國家或區域,其中包括東協組織成員中的某些國家、中國大陸中具有自治權的一些地區、某些與中國大陸一帶一路相關的國家和地區、最後還有一些陷入南海所有權問題的國家。

Playbook Viewer有助於提點一些PKPLUG常使用的TTP。例如魚叉式網絡釣魚電子郵件將酬載傳遞給受害者,其中一些電子郵件的附件包含易用於攻擊Microsoft Office應用程式,但是與社交工程相比,這種技術並非那麼常用來誘使受害者打開附件。作為安裝或運行酬載的一種方法,DLL側面加載似乎幾乎無處不在,儘管最近也正在考慮使用PowerShell和PowerSploit。在STIX 2.0程序包中也有對其他TTP描述,並提供於Viewer中。

Android惡意軟體的使用表明攻擊者有意對準不同於傳統電腦、操作系統和通信系統的目標。

Palo Alto Networks透過以下方式檢測,預防客戶受到威脅的保護方式:

●使用「自動對焦」(AutoFocus)的客戶可以使用以下標籤查看此活動:PKPlug。

●將所有惡意軟體可以透過WildFire和Traps被檢測為惡意軟體。

入侵指標

可以通過Playbook Viewer在攻擊者手冊中找到與PKPLUG有關的入侵指標,或者間接從STIX 2.0 JSON文件中找到。

臉書留言